Rozszerzone wykrywanie zagrożeń i reagowanie XDR zapewnia kompleksową ochronę przed cyberatakami, nieautoryzowanym dostępem i niewłaściwym użyciem zasobów IT.

Dlaczego antywirus już od dawna nie wystarczy?

Stosowane od wielu dekad antywirusy w zdecydowanej większości działają na podstawie tego samego, opartego na sygnaturach mechanizmu wykrywania zagrożeń już wcześniej przez kogoś odnotowanych i opisanych. Sygnatura to zwykle skrótu pliku, bardziej zaawansowane metody wyszukiwania zagrożeń wykorzystują binarne skanowanie z identyfikacją ciągów informacji opisanych np. przez reguły YARA. Sygnaturowe podejście ma swoje słabe strony i to nawet wtedy, gdy ograniczymy się tylko do znanych zagrożeń. Aby oszukać antywirusa wystarczy, że twórca złośliwego oprogramowania wstawi kilka dodatkowych bajtów do pliku, zmieniając jego hash. Cyberprzestępcy używają również różnych metod szyfrowania łańcuchów znaków, niełatwych do wykrycia przez skanowanie binarne. Co więcej, napastnicy zamierzający wykraść dane firmowe albo wyrządzić szkody za pomocą oprogramowania ransomware, nie próbują już zapisywać danych na dysku, skupiając się na metodach „bezplikowych”. W rezultacie, wobec szybkiej ewolucji metod ataku tradycyjne antywirusy nie są w stanie zapewnić wystarczającego poziomu ochrony.

EDR – rewolucja w zabezpieczeniach endpointów.

Wobec słabości tradycyjnych antywirusów i mechanizmów opartych na sygnaturach pojawiła się nowa kategoria zabezpieczeń, nazwana EDR (Endpoint Detection Response). Zgodnie z nazwą narzędzia tego typu mają wykrywać i reagować na zagrożenie pojawiające się na urządzeniach końcowych. EDR zazwyczaj oferują funkcje wykrywania, analizy, badania i reagowania.

Termin EDR po raz pierwszy pojawił się w 2013 roku w kontekście metody, która miała pomóc w działaniach informatyki śledczej, wymagającej bardzo szczegółowej telemetrii punktów końcowych. Celem tej telemetrii było zastosowanie do malware techniki reverse engineeringu i zbadanie, co dokładnie zrobił atakujący na zainfekowanym urządzeniu.

Od tego czasu EDR stały się dojrzałymi narzędziami, które w poszukiwaniu podejrzanej aktywności monitorują incydenty przy użyciu agentów uruchomionych na punktach końcowych. Alerty generowane przez narzędzia EDR pomagają analitykom bezpieczeństwa identyfikować i badać incydenty oraz przeprowadzać odpowiednie działania naprawcze. Narzędzia EDR zbierają również dane telemetryczne dotyczące podejrzanej aktywności i mogą wzbogacać te dane o inne kontekstowe informacje, pochodzące ze skorelowanych zdarzeń. Dzięki tym funkcjom EDR odgrywa zasadniczą rolę w skracaniu czasu reakcji zespołów monitorujących incydenty.

Jednakże, skupiające się wyłącznie na punkcie końcowym EDR nie może zapewnić wykrywania wszystkich zagrożeń. Bez zainstalowania agentów na urządzeniach sieciowych – takich jak routery, przełączniki, serwery, urządzenia Internetu rzeczy (IoT) – nie mamy wglądu w ruch sieciowy. Problemem stają się też prywatne urządzenia pracowników wykorzystywane do pracy (BYOD), niechronione pozostają przemysłowe systemy sterowania (ICS) czy zasoby chmurowe.

XDR – konsekwencja rozwoju EDR

Extended Detection and Response (XDR) to nowe podejście do wykrywania zagrożeń i reagowania na nie oraz dalszy etap ewolucji tego obszaru. Po raz pierwszy terminu XDR użył w 2018 r. Nir Zuk, CTO i współzałożyciel firmy Palo Alto Networks. Powodem stworzenia XDR była chęć skuteczniejszego i w dużej mierze automatycznego powstrzymywania ataków, którym można zapobiec, oraz lepszego wykrywania mechanizmu tych ataków, których powstrzymać się nie da. W tym drugim wypadku, na podstawie zdobytej przez XDR wiedzy, zespół ds. bezpieczeństwa albo SOC będzie mógł odpowiednio zareagować na zagrożenie.

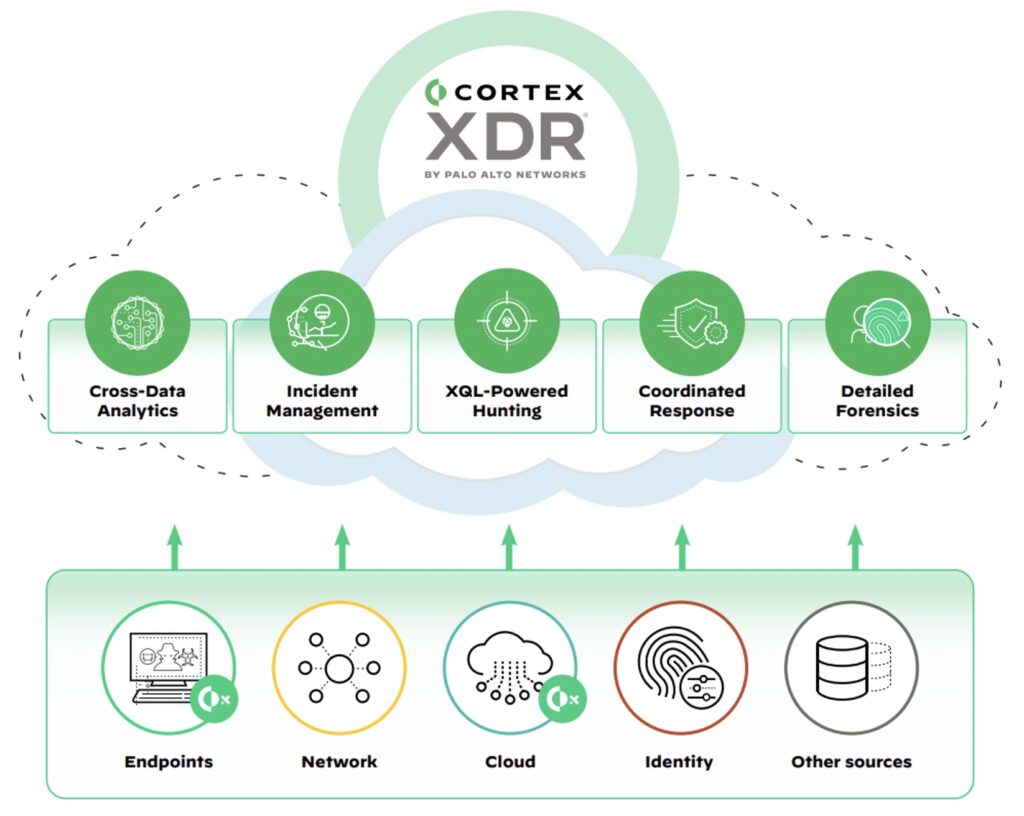

X w XDR oznacza eXtended (rozszerzone), co oznacza, że rozwiązanie obejmuje dowolne źródło danych (nie ograniczone do punktów końcowych jak w EDR, albo sieci jak w NDR). Przy założeniu, że traktowanie osobnych źródeł w izolacji od siebie nie jest ani wydajne, ani skuteczne, XDR zapewnia całościowe i proaktywne podejście do wykrywania zagrożeń i reagowania na nie. Zapewnia widoczność wszystkich zdarzeń, wykorzystując jednocześnie analitykę i automatyzację do ochrony przed coraz bardziej wyrafinowanymi zagrożeniami.

Cortex XDR to pierwsza na rynku platforma rozszerzonego wykrywania zagrożeń i reagowania, która natywnie integruje sieć, punkty końcowe, chmurę i źródła danych firm trzecich w celu powstrzymania zaawansowanych ataków. Zaprojektowane od podstaw rozwiązanie zabezpiecza zasoby cyfrowe oraz użytkowników, jednocześnie upraszczając operacje bezpieczeństwa. Korzystając z analityki behawioralnej, identyfikuje nieznane i unikające wykrycia zagrożenia, których celem jest firmowa sieć. Użyte na niej modele uczenia maszynowego i sztucznej inteligencji wykrywają zagrożenia z dowolnego źródła, w tym urządzeń zarządzanych i niezarządzanych.

Platforma Palo Alto Networks ułatwia działania śledcze, zapewniając pełny kontekst każdego alertu. Łączy ze sobą różne źródła danych, pokazując pierwotną przyczynę alertu i jego rozwój w czasie. Dzięki temu analitycy mogą łatwo dokonywać selekcji incydentów. Ścisła integracja z punktami egzekwowania polityk bezpieczeństwa umożliwia reagowanie na zagrożenia w dowolnym miejscu w organizacji oraz łatwe przywracanie hostów do bezpiecznego stanu.