Bezpieczny backup, czy to takie proste i oczywiste?

Backup powinien być immanentną częścią każdego systemu teleinformatycznego. To przecież ostatnia „deska ratunku” w sytuacjach krytycznych. Dlatego tak istotne jest, aby przestrzegać fundamentalnych zasad w jego planowaniu. Mnogość ustawień w produktach dedykowanych do tego zadania może onieśmielić niejednego pracownika działu technicznego.

Przygotowanie środowiska backupowego

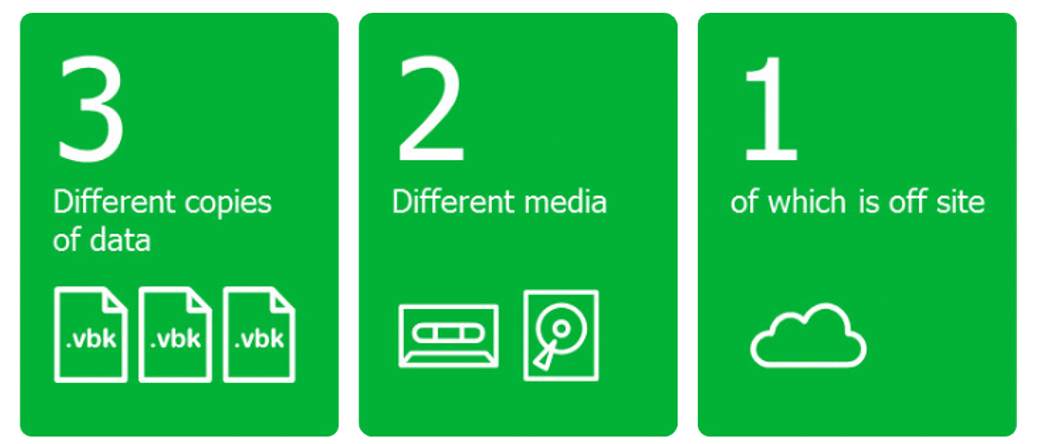

Na początku tego wpisu zaprezentuję strategię, która powinna być realizowana w celu zabezpieczenia zarchiwizowanych danych. Metoda ta wyraża się ciągiem liczb 3-2-1 i ilustruje nam „best practises”:

- Zapewnij minimum 3 kopie danych

- Użyj 2 różnych typów nośników do jej przechowywania

- Trzymaj 1 kopię poza miejscem gromadzenia pozostałych kopii.

Załóżmy, że mamy już architekturę, która pozwoli na realizację strategii 3-2-1 oraz oprogramowanie dedykowane do kopii zapasowych. Nadchodzi kwestia planowania.

Kopia zapasowa — co, gdzie i jak?

Musimy ustalić jak długo chcemy przechowywać kopie zapasowe. Możemy to określać cyklami od wykonania pełnej kopii zapasowej do wykonania kolejnej, na podstawie dni lub ilości punktów przywracania, do których chcemy mieć dostęp. Tę kwestię określa się mianem retencji danych. Ważna jest także pora, w jakiej planujemy wykonywać kopie. Zaleca się, oczywiście o ile jest to możliwe, aby przeprowadzać te zadania poza godzinami największego obciążenia.

Musimy zastanowić się:

- Ile punktów przywracania potrzebujemy?

- Jak długo chcemy przechowywać kopie?

- Jaki jest planowany przyrost danych w poszczególnych systemach na przestrzeni miesiąca i roku?

Realizując te zagadnienia warto przybliżyć dwa skróty. Dotyczą one odzyskiwania oraz ewentualnej utraty danych. Regulują też częstotliwość wykonywania kopii zapasowych.

Recovery Point Objective (RPO)

Definiuje, na jaką ilość utraconych danych jesteśmy gotowi w przypadku awarii. Przykładowo, jeśli jesteśmy w stanie zaakceptować utratę danych z ostatnich 15 minut sprzed awarii systemu, to nasze RPO wynosi kwadrans.

Recovery Time Objective (RTO)

Określa nam czas, w jakim powinniśmy przywrócić system do działania po wystąpieniu awarii. Zaleca się, aby czas ten odnosił się do przywrócenia systemu, który jest w 100% funkcjonalny.

Proces tworzenia kopii zapasowej

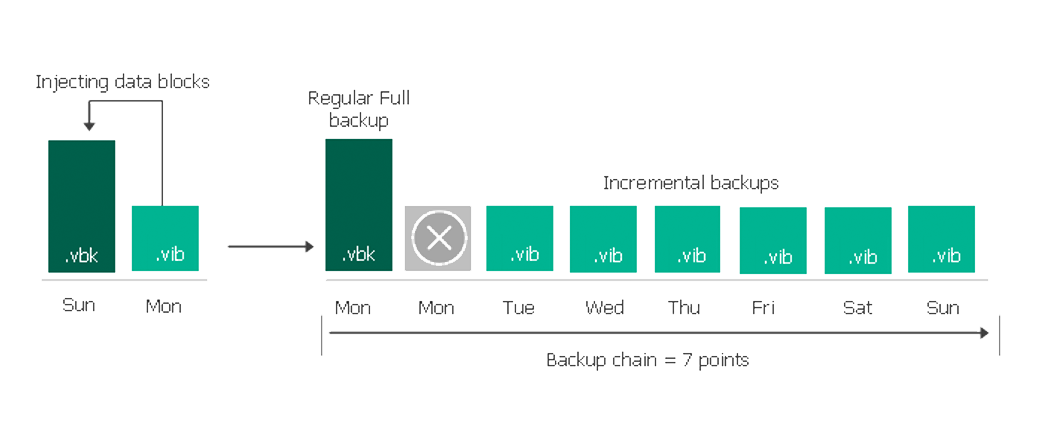

Poniższa grafika przedstawia proces tworzenia kopii zapasowej z retencją równą siedmiu punktom przywracania. W tym przypadku kopie wykonywane są raz dziennie.

Pełna kopia wykonała się w niedzielę. Kolejne wersje są kopiami przyrostowymi. Po stworzeniu 7 punktów przywracania nie dzieje się nic. Aczkolwiek w momencie pojawienia się 8 punktu, najstarsza kopia przyrostowa (w tym przypadku poniedziałkowa) jest konsolidowana z wykonaną wcześniej pełną kopią zapasową. Tak samo dzieje się w kolejne dni, aby ilość kopii nie przekraczała 7 punktów. To tylko jeden z wariantów retencji danych — każdy administrator powinien przeanalizować i wybrać odpowiedni proces dla swoich danych.

Dokładny opis poszczególnych retencji w odniesieniu do oprogramowania Veeam znajduje się tutaj.

Save the game

Czas na kwestię planowania sytuacji kryzysowych. Musimy określić, w jaki sposób i w jakiej kolejności będziemy przywracać nasze systemy — procedury te będą specyficzne dla każdej organizacji.

Niemniej warto tu zaznaczyć ważność łącza pomiędzy serwerem kopii zapasowych a miejscem przywracania firmowych systemów. Warto, by było to połączenie o wysokiej przepustowości i dopasowane do obciążenia wykorzystywanego środowiska. Niemniej jednak, co w przypadku gdy zaprojektowaliśmy retencję danych, plan przywracania, wiemy, co robić w sytuacji kryzysowej, a mimo wszystko okazuje się, że stworzony backup jest nieprzydatny?

Nieprzydatny backup? Jak to?!

Może okazać się, że backup jest „dotknięty” złośliwym oprogramowaniem, które… umknęło naszej uwadze, bądź agent antywirusowy na maszynie nie był aktualizowany przez dłuższy czas. Oczywiście można stwierdzić, że „nas to nie dotyczy”. Szansa jest, ale mała. Dlatego odpowiednie zabezpieczenie przed ransomware jest dziś niezwykle istotne. Według Statista w latach 2015-2023 liczba organizacji dotkniętych atakami, które szyfrują dane wzrosła o 17,6% i na rok 2023 dotyczyła aż 72,7% firm. Co więcej, liczba tego typu ataków w roku 2022 wyniosła 5,5 miliarda!

Na ratunek: Malware Detection

Rozwiązanie, które chroni przed archiwizacją zainfekowanych kopii przedstawił Veeam, firma specjalizująca się w oprogramowaniu do nowoczesnej ochrony i backupu. Oprócz podstawowej funkcji, która jest już z nami dłuższy czas i skanuje kopie zapasowe w trakcie ich przywracania (np. za pomocą SureBackUp), dodano funkcję sprawdzania tworzonych aktualnie backupów. To zabezpiecza repozytoria przed magazynowaniem „skażonych” wersji. Często przez wiele dni bądź nawet miesięcy. Dzięki temu jesteśmy pewni, że z dnia na dzień, bądź od jednego punktu przywracania do drugiego, nasze kopie są bezpieczne.

Istnieją dwie metody skanowania tworzonych kopii:

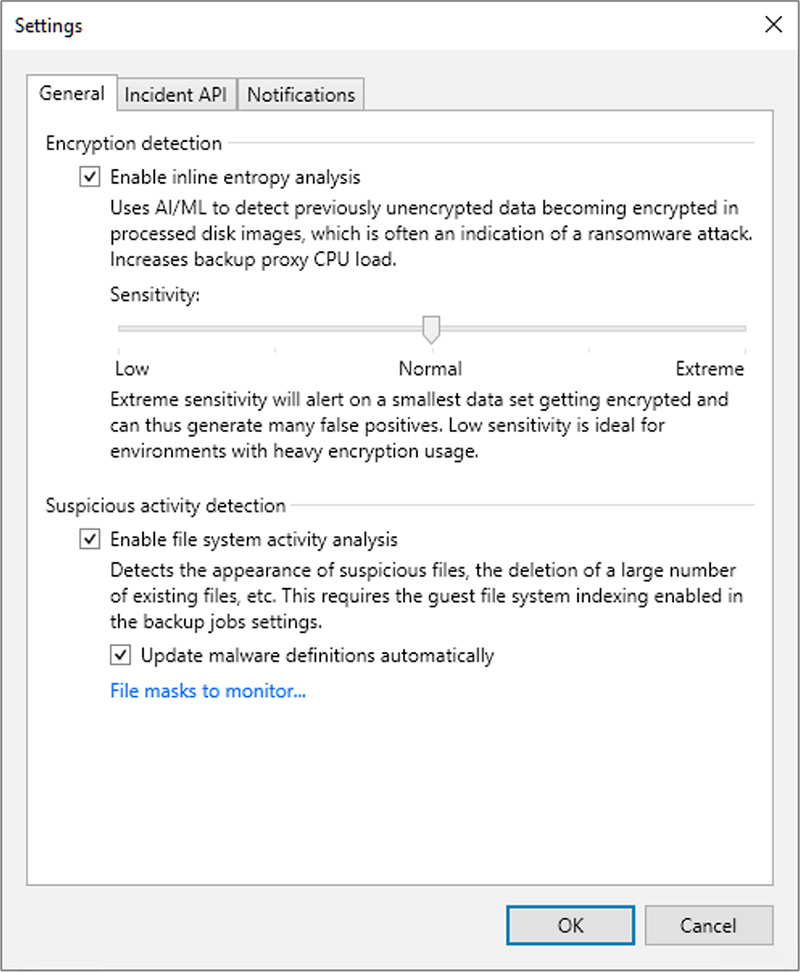

Inline Scan

W czasie wykonywania zadania kopii zapasowej, wykrywane są:

- ewentualne szyfrowanie backupu przez cyberprzestępców. Komunikat o wykryciu potencjalnego zagrożenia wyświetli się, jeśli ilość zaszyfrowanych danych przekroczy limit, który określiliśmy w ustawieniach.

- tekstowe wpisy tworzone przez malware, np. adresy z sieci V3 Onion oraz notatki ransomware stworzone przez grupę Medusa i Clop. Wystarczy wykrycie pojedynczego linku lub notatki, aby wyświetlono komunikat o potencjalnym zagrożeniu.

Guest Indexing Data Scan

Metoda ta wymaga włączonego indeksowania plików w ustawieniach kopii zapasowej. Podczas jej tworzenia system wykrywa podejrzane pliki czy rozszerzenia na podstawie listy znajdującej się w pliku SuspiciousFiles.xml zlokalizowanego na serwerze Veeam i nadzoruje zmiany nazw plików przez złośliwe oprogramowanie. Aby wystąpił alert musi nastąpić zmiana co najmniej 200 plików w stosunku do „najstarszej” kopii wykonanej w ciągu 25 godzin. Jeśli nie istnieje kopia z takiego przedziału, Veeam zestawia to z najbliższym punktem z ostatnich 30 dni. Kopia zostanie oznaczona jako „podejrzana”, gdy jest skasowane co najmniej 25 plików lub 50% plików ze specyficznym rozszerzeniem.

Aktualizacja sygnatur

Oprogramowanie samodzielnie aktualizuje pliki z rozszerzeniami złośliwego oprogramowania, jednak potrzebuje do tego połączenia z Internetem. Pospolite, choć zasadne, izolowanie zasobów kopii zapasowych od sieci publicznych ogranicza automatyzację tego zagadnienia. Aktualizacje można przeprowadzić manualnie poprzez ściągnięcie aktualnego pliku i wgranie go w odpowiednim miejscu na serwerze Veeam.

Scan Backup

Veeam ma możliwość skanowania punktów przywracania podejrzanej kopii zapasowej w celu:

- znalezienia ostatniego „czystego” punktu przywracania

- znalezienia ostatniego „czystego” punktu przywracania z określonego zakresu czasu

- skanowania zawartości punktów przywracania, np. w celu poszukiwania poufnych danych za pomocą reguł YARA

Skanowanie polega na montowaniu dysku na serwerze Veeam, a następnie wykorzystanie zainstalowanego na nim programu antywirusowego, bądź reguł YARA, które wcześniej wgraliśmy do domyślnej lokalizacji C:\Program Files\Veeam\Backup and Replication\Backup\YaraRules.

Bez dodatkowej konfiguracji kopia umieszczana jest na serwerze kopii zapasowych pod ścieżką C:\VeeamFLR\ (machinename) . Jeśli jednak uważamy, że montowanie zagrożonej maszyny na naszym serwerze nie jest najlepszym pomysłem, istnieje możliwość zainstalowania jej na innym serwerze, gdzie wymagana jest dodatkowa konfiguracja.

Scan Backup, możemy wykonać wyłącznie na kopiach maszyn wirtualnych lub serwerów fizycznych z Microsoft Windows.

Strzeżonego backup strzeże

Wykonywanie kopii zapasowych jest postrzegane przez niektórych jako coś banalnego i niewymagającego zbyt wiele pracy i analizy. Wystarczy przecież zrobić backup i „coś tam jakoś się przywróci”. Nic bardziej mylnego. Dla osób, które znają powagę tego zagadnienia, misja ta wymaga wielu analiz, które pomogą w określeniu priorytetów.

W czasie wszechobecnie występujących ataków ransomware, licznego phishingu, rozwiązanie od Veeam zwiększy bezpieczeństwo danych. Wszakże nie tylko ta firma wprowadza usprawnienia w kwestii sprawdzania kopii zapasowych w czasie „rzeczywistym”. Koncepcję zabezpieczenia kopii zapasowych przedstawił także IBM. Rozwiązanie IBM Storage Defender, które jest w stanie automatyzować przywracanie kopii zapasowych, ostrzegać i być zabezpieczeniem przed ransomware etc. O tym rozwiązaniu napiszemy w kolejnych wpisach.

Na sam koniec należy wspomnieć, że żadne systemy nigdy nie zapewnią nam 100% bezpieczeństwa. Najistotniejszym elementem w bezpieczeństwie organizacji są jej pracownicy. Prowadzenie cyklicznych szkoleń dla administratorów systemów informatycznych i osób korzystających ze stanowisk komputerowych znacząco wpłynie na bezpieczeństwo całego środowiska.