Zapewnienie bezpieczeństwa IT

w dobie obecnych zagrożeń stało się kluczowe dla ciągłości działań biznesu. Jest to bardzo złożone zagadnienie, z którym działy IT muszą się zmagać na wielu płaszczyznach. Wystarczy wymienić najpowszechniejsze zagrożenia typu:

- ataki ransomware

- ataki polegające na obciążaniu infrastruktury sieciowej

- ataki związane z wykorzystaniem urządzeń użytkownika (PC, serwery) do kopania wirtualnych walut (np. monero)

- ataki na znane podatności urządzeń sieciowych i serwerów

- itp.

Dodatkowo od pewnego czasu te ataki stały się mocno wysublimowane. Osoby włamujące się do naszych sieci przestały podążać za szybkim zyskiem (często niewielkim).

Obecnie po przełamaniu naszych zabezpieczeń włamywacze dążą do uzyskania jak największej kontroli nad naszym środowiskiem. Są wykonywane cierpliwe skany naszej infrastruktury pod kątem podatności, otwartych portów, ściągane są kolejne paczki złośliwych skryptów. Jeśli to możliwe to jest również zatruwany ruch sieciowy, następują próby (często udane) przechwycenia ruchu sieciowego.

Nasi przeciwnicy mają dużo czasu i często działają jak profesjonalne komercyjne firmy, tzn. są przydzielane zadania, praca jest zmianowa, pisane są customizowane złośliwe skrypty itp.

Podstawowym celem jest znalezienie naszych najbardziej wrażliwych punktów czyli np. kluczowych baz danych, praw administracyjnych na poziomie administratorów domeny, kont uprzywilejowanych w systemach unix, kont baz danych.

Metod ochrony przed takimi atakami jest wiele. Są to oczywiście urządzenia UTM, narzędzia korelacji logów (SIEM), centralnie zarządzane końcówki (antywirus, antymalware, antiexploit, firewall, web filter..), narzędzia typu sandbox, bramki antyspamowe itp..

Większość tych narzędzi (choć oczywiście nie wszystkie) to narzędzia analizujące lub usuwające / sygnalizujące wystąpienia problemu.

W dzisiejszym przykładzie chcemy pomyśleć o całkowitym odseparowaniu / ograniczeniu negatywnego wpływu przejęcia kont uprzywilejowanych (administracyjnych) w ramach naszej infrastruktury.

Już w organizacjach średniej wielkości zapanowanie nasz naszym środowiskiem przypomina spoglądanie na talerz spaghetti.

W ramach widocznej na slajdzie infrastruktury w małej skali widać bolączki przedsiębiorstw czyli:

- jakie konta maja uprawnienia uprzywilejowane (nasi pracownicy i firmy zewnętrzne)?

- czy na pewno byli pracownicy mają zabrane uprawnienia?

- jak często zmieniamy nasze hasła dla urządzeń sieciowych i serwerów ( w szczególności np. dla serwerów, których uwierzytelnianie nie jest zmieniane centralnie)?

- czy jakkolwiek monitorujemy działania w sposób umożliwiający odtworzenie całego łańcucha wrogich działań?

- czy możemy udowodnić wiarygodnie dowodowo (sprawy sądowe), że na skutek własnych błędów, firma konfigurująca/serwisująca czy też wdrażająca nam jakieś rozwiązanie, nie spowodowała uszkodzenia, utraty funkcjonalności naszego środowiska?

- czy potrafimy automatycznie zmieniać nasze hasła cyklicznie np. na losowo generowane?

Jest to szereg pytań, na które w większości przypadków odpowiedź brzmi „musimy sprawdzić”

Z pomocą przychodzą rozwiązania PAM,

czyli systemy stworzone do kontroli dostępu uprzywilejowanego do środowiska informatycznego. Renomowanych producentów tego typu oprogramowania jest raptem kilku i każdy z nich prezentuje swój produkt w trochę inny sposób.

Przykładowe specyficzne cechy danych rozwiązań:

- tylko nagrywa sesje administracyjne ale pozwala np. na kontekstowe wyszukiwanie poleceń

- wymaga instalacji serwerów dostępowych (PAM) na Windows i bazach MSSQL

- pozwala na automatyczną zmianę haseł ale tylko w ograniczonym zakresie

- jest rozwiązaniem agentowym (konieczność instalacji agenta na każdej końcówce, lub bez agentowym – Wallix)

Spośród tych producentów wyróżnia się firma Wallix, która ze swoim produktem WALLIX BASTION pozwala z dobrym stosunkiem ceny do jakości uzyskać wszystkie kluczowe funkcjonalności.

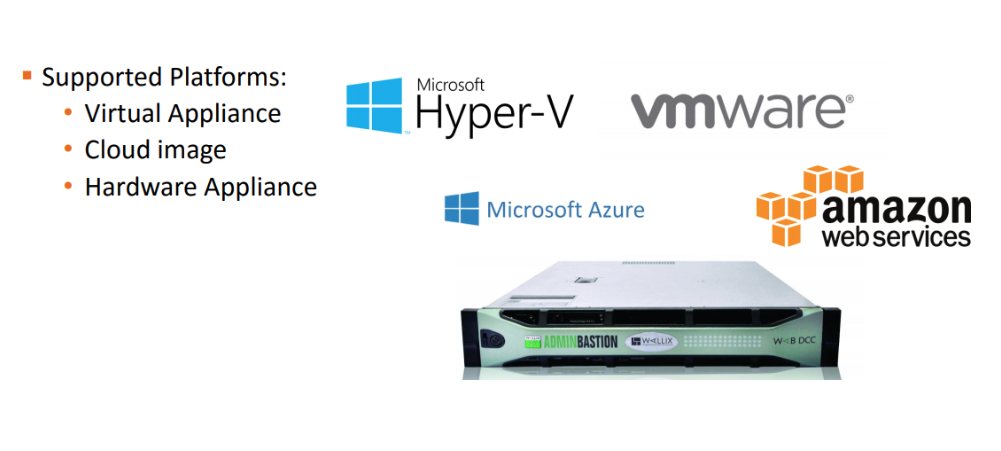

Sam Wallix Bastion może być instalowany na różne sposoby np. jako wirtualna aplikacja w systemie VMware, Hyper-V,.. lub jako dedykowane urządzenie/urządzenia sprzętowe.

Podstawową zaletą Wallixa jest duża prostota instalacji, użytkowania i bezpieczeństwo.

Zaczynając od bezpieczeństwa nasz system kontroli dostępu nie wymaga instalacji serwera/ów na systemie Windows. Nie wymaga również zewnętrznych baz danych. Wallix Basion jest specjalną utwardzoną wersją linuksa i już na starcie mamy tutaj dużo mniejsze pole do popisu dla potencjalnych szkodników.

Czy jeśli jest to linuks to administrator systemów Windows będzie miał jakiś problem z obsługą?

Oczywiście, że nie! Dla naszych codziennych działań administracyjnych, dla nawiązywania sesji do serwerów, do urządzeń sieciowych posługujemy się prostym interfejsem HTML5.

Tutaj należy podkreślić kolejny raz nowoczesność rozwiązania. Brak jest „grubego” klienta a jednocześnie HTML5 jest wielokrotnie bezpieczniejszy od rozwiązań opartych o java lub flash.

Umieszczamy taki serwer/y w wydzielonym segmencie sieci i wymuszamy dla wszystkich użytkowników (zarówno wewnętrznych jak i kontraktorów) logowanie się przez nasz serwer.

Dzięki temu wszystkie nasze sesje do serwerów i urządzeń sieciowych (RDP,SSH,TELNET,RLOGIN,VNC) są przez nas nadzorowane i nagrywane (video). Mamy możliwość prześledzenia każdego działania (również na żywo),zebrania metadanych, zatrzymania zagrożenia w trakcie, zebrania niepodważalnych sądowo materiałów dowodowych.

To nie wszystko!

- Rozwiązanie jest bezagentowe. To duża zaleta, z doświadczenia wiemy, że rozwiązania agentowe są skomplikowane przy aktualizacjach (kolejność aktualizacji serwerów zarządzających, później często aktualizacja setek agentów przy dużych środowiskach). Stosowanie agentów może powodować problemy z uruchamianiem się skryptów, lub jest związane z koniecznością zachowania pewnego bezpiecznego poziomu wolnej przestrzeni na serwerach

- Wallix obsługuje też protokół telnet. Dzięki temu administrator łączy się do systemów zarządzanych przez telnet za pomocą naszego Wallix Bastion, przeglądarkowo (https) albo z użyciem protokołu ssh (poprzez np. putty) co dodatkowo zwiększa bezpieczeństwo.

- Możemy również ograniczyć naszą sesję do określonej aplikacji czyli np. wymusić, że dla użytkownika łączącego się do danego serwera uruchomi się tylko dana aplikacja, przykładowo przeglądarka internetowa.

- Możemy wymusić np. na kontraktorach, że po zalogowaniu się na dany serwer wewnątrz naszej sieci, nie będzie możliwości przejścia na inny serwer. Zabezpieczamy się tutaj przed sytuacją gdy nasz ciekawski użytkownik, próbuje sprawdzić czy na przyznanych uprawnieniach może zrobić więcej niż zaplanowaliśmy.

- Możemy odseparować naszych administratorów od wiedzy dotyczącej rzeczywistych haseł na poszczególnych systemach. Administratorzy mogą po prostu logować się swoim użytkownikiem np. z Active Directory i uzyskiwać dostęp od razu do zarządzanych przez nich systemów, lub można wymusić, że dodatkowo kolejny raz będą musieli się uwierzytelnić na systemach docelowych

- Logi z Wallix możemy wysyłać też do systemów SIEM w celu korelacji/analizy

- Serwery Wallix mogą działać w trybie HA czyli wysokiej dostępności

Zarządzanie Hasłami

Wszystkie powyższe funkcjonalności związane z bezpieczeństwem i nadzorowaniem naszych sesji można poszerzyć o zagadnienia związane z zarządzaniem hasłami dla kont uprzywilejowanych.

Mówiąc krótko możemy skonfigurować nasz system Wallix by automatycznie zmieniał hasła dla kont uprzywilejowanych, generując je automatycznie zgodnie z założoną skalą złożoności (np. 12 znaków, duże litery, dwa znaki specjalne), w określonych odstępach czasu (np. co tydzień).