Siła EDR w cyberbezpieczeństwie.

Bezpieczeństwo systemów komputerowych powinno opierać się na zabezpieczeniu każdego elementu sieci. Ważne jest zatem przygotowanie się na wszelkiego rodzaju ataki zewnętrzne i nieprawidłowe zachowania oraz stałe efektywne monitorowanie podpiętych do sieci urządzeń. To pozwala administratorowi nie tylko na identyfikację zagrożeń, ale przede wszystkim na ich szybkie wykrywanie i podjęcie odpowiednich działań.

Czym jest EDR?

Systemy klasy EDR (Endpoint Detection and Response) to rodzaj rozwiązania z obszaru bezpieczeństwa informatycznego, które służy do monitorowania i reagowania na zagrożenia w środowiskach urządzeń końcowych. Systemy te mają jasno określone zadania, do najważniejszych należy wykrywanie zagrożeń i reagowanie na nie oraz analiza danych, na podstawie, których łatwiej przewidywać i zapobiegać zagrożeniom w przyszłości. Dodatkowo są też przygotowane do zaawansowanego raportowania.

Dla przypomnienia, EDR po raz pierwszy pojawił się w 2013 roku, aby pomóc w dochodzeniach kryminalistycznych, wymagających bardzo szczegółowej telemetrii punktów końcowych, której celem było zastosowanie inżynierii wstecznej (ang. reverse engineering) złośliwego oprogramowania i zrozumienie, co dokładnie zrobił atakujący na zainfekowanym urządzeniu. Rozwiązanie to, które w zasadzie dopiero zaczynało swoją historię, koncentrowało się na wykrywaniu nieprawidłowych działań, a nie na identyfikowaniu konkretnego złośliwego oprogramowania i wyróżniało się dostarczaniem alertów dotyczących warunków bezpieczeństwa, a te stanowiły podstawę dla dalszego dochodzenia.

Dzisiejsze narzędzia EDR monitorują zdarzenia, generowane przez agentów działających na punktach końcowych, w poszukiwaniu podejrzanej aktywności. Alerty tworzone przez narzędzia EDR pomagają analitykom bezpieczeństwa szybko identyfikować incydenty, a dzięki temu zapobiegać ich skutkom.

EDR odgrywa zasadniczą rolę w skróceniu czasu reakcji zespołów reagujących na incydenty, dlatego są wykorzystywane w środowiskach biznesowych i organizacjach, świadomie chroniących swoje dane i zasoby komputerowe, do wzmocnienia bezpieczeństwa urządzeń i efektywnej ochrony przed zaawansowanymi zagrożeniami cybernetycznymi.

Wyszukując rozwiązań typu EDR/XDR znajdziemy oferty kilkudziesięciu producentów, bo jak się okazuje po analizie rynku, niemal każdy producent, dotychczas oferujący rozwiązania antywirusowe, oferuje obecnie również rozwiązania EDR.

EDR vs Antyvwirus.

EDR, w odróżnieniu od antywirusa, potrafi zidentyfikować zagrożenie bez konieczności aktualizowania sygnatur. Rozwiązania te monitorują zachowania urządzeń końcowych w czasie rzeczywistym, śledzą aktywność procesów i zmian w systemach operacyjnych, wykorzystują też algorytmy uczenia maszynowego, porównując potencjalne anomalie do zachowań typowych.

Dobry EDR wykryje złośliwe działania nie mając ich definicji, wzorców, nie posiadając informacji o istnieniu intruza – nie mając jego sygnatur. W skrócie, EDRy wykorzystują tzw. TTP (ang. Tactics, Techniques, and Procedures), czyli taktyki czy też techniki, jakimi posługują się atakujący. Siła dobrego rozwiązania EDR polega na komplementarnym podejściu do wykorzystania TTP – wykrywaniu taktyki atakującego, analizie technik, narzędzi, metod i technologii używanych przez intruza oraz stosowaniu procedur opisujących szczegółowo kroki i etapy, jakie podjęte były lub będą przez atakującego aby osiągnąć cel, jakim zwykle jest przechwycenie urządzenia końcowego.

Jak zatem zidentyfikować, który producent EDR najlepiej wykorzystuje TTP, a tym samym będzie w stanie skutecznie chronić naszą infrastrukturę? Naturalną odpowiedzią jest stwierdzenie, że warto skorzystać z możliwości przeprowadzenia PoC’a (ang. Proof of Concept) czyli wykonania testów prowadzonych bezpośrednio w środowisku Klienta. Problem polega na tym, że aby przetestować EDRa, należy przeprowadzić symulacje ataku, wykorzystując zaawansowane techniki, co dla większość organizacji będzie bardzo trudne w realizacji lub wręcz niemożliwe. W takim wypadku jedyne wyjście, to sugerowanie się testami zewnętrznymi. W tym zakresie instytucją, jakiej możemy zaufać, na pewno jest MITRE.

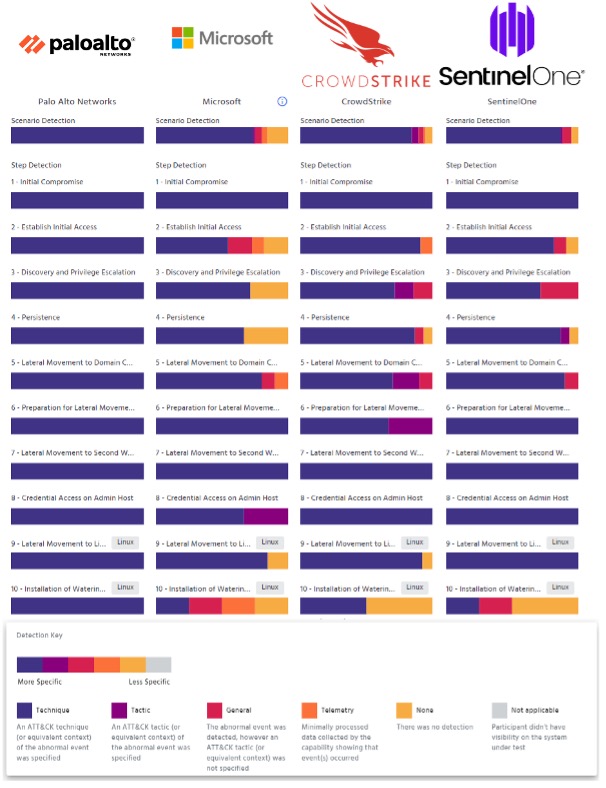

MITRE co roku przeprowadza testy rozwiązań EDR, badając ich efektywność pod katem TTP wykorzystywanych przez grupy ATP. W tym roku odbyła się piąta runda, w czasie której testowano techniki wykorzystywane przez grupę ATP Turla – hakerzy rosyjscy wspierani przez rząd. Pełne wyniki testów są dostępne na stronie:

https://attackevals.mitre-engenuity.org/results/enterprise?evaluation=turla&scenario=1

W tegorocznych testach najlepiej wypadli producenci Palo Alto Networks, Microsoft, Crowdstrike oraz SentinelOne. Niekwestionowanym liderem zostało Cortex XDR od Palo Alto Networks.

Cortex jako jedyne rozwiązanie uzyskał 100% w każdym aspekcie (widoczność oraz detekcja) oraz, co bardzo istotne, tak dobre wyniki zostały uzyskane bez zmian konfiguracyjnych, co przekłada się również istotnie na aspekty wdrożeniowe. To wszystko sprawia, że możemy mieć pewność, iż możliwości prewencji, detekcji oraz widoczność Cortex XDR, stoją na najwyższym poziomie.