App-ID – funkcjonalność, która wyróżnia NGFW’y Palo Alto Networks

Klasyfikacja ruchu przez zapory jest jedną z ich fundamentalnych funkcjonalności. Z tego też względu warto wdrożyć rozwiązania, które zagwarantują możliwie najlepszą skuteczność w klasyfikowaniu, blokowaniu i zezwalaniu na ruch pochodzący z różnych aplikacji. Jednym z rozwiązań, które pozwala na o wiele efektywniejsze filtrowanie i klasyfikowanie ruchu względem tradycyjnych zapór, jest mechanizm App-ID dostarczany w NGFW’ach od Palo Alto Networks. Sprawdź, jak działa App-ID oraz dlaczego zapory z App-ID okażą się lepszym wyborem od pozostałych NGFW’ów dostępnych na rynku.

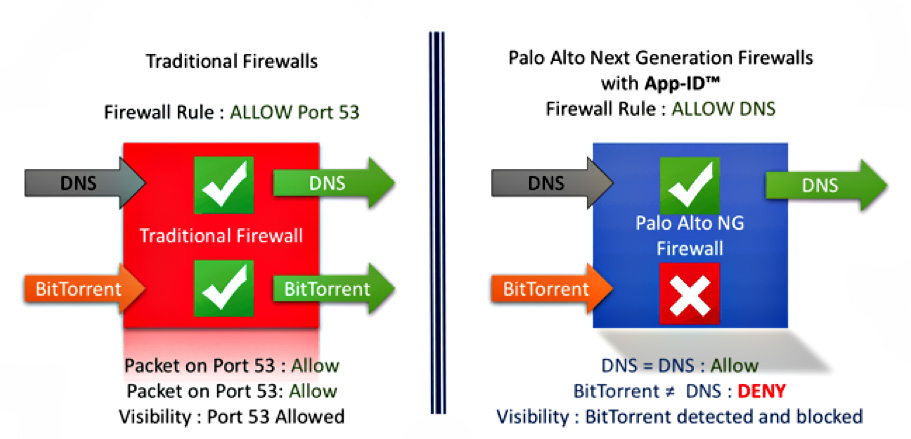

Tradycyjne zapory poddają inspekcji ruch na podstawie adresów IP oraz portów, czyli potrafią dokonywać inspekcji na warstwie 3 i 4. Przed laty takie podejście było odpowiednie, jednak obecnie inspekcja na warstwie 3 i 4 przestała zdawać egzamin – idealnym tego przykładem jest protokół HTTPS. Ilość aplikacji korzystająca z portu TCP 443 jest ogromna, tym samym tradycyjna zapora nie ma możliwości rozróżnienia ruchu.

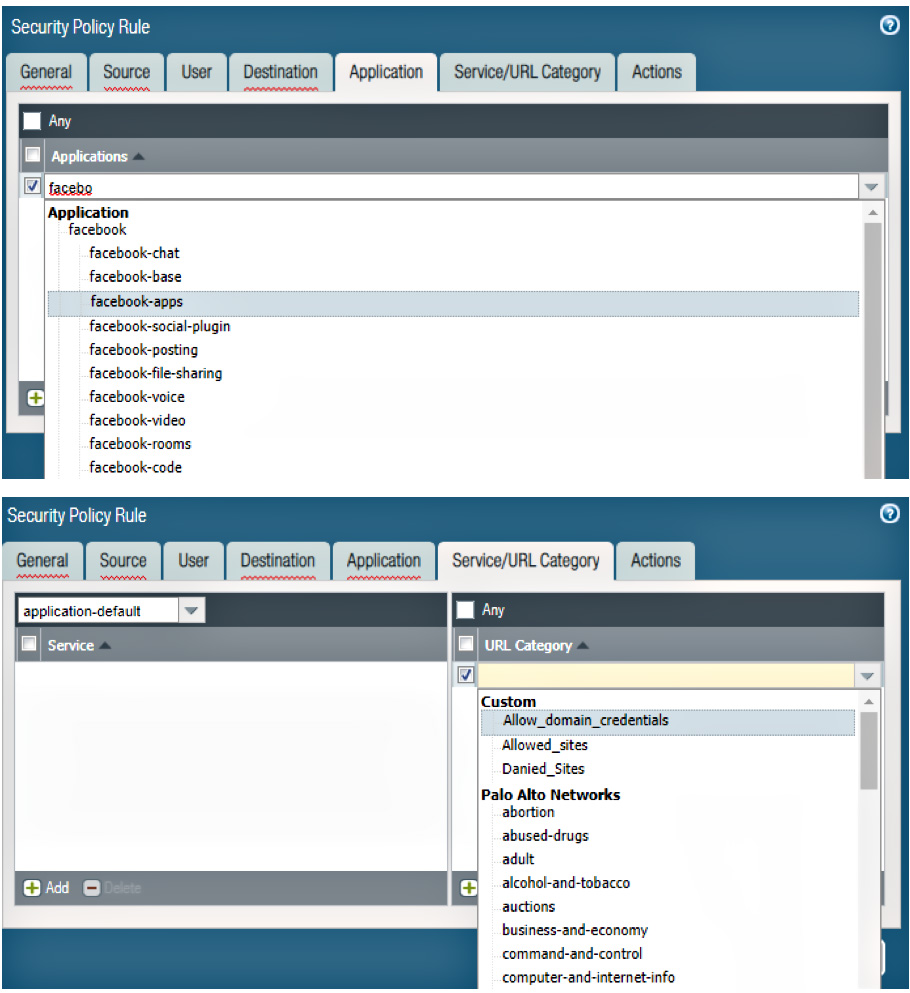

Przykładowo: używając tradycyjnej zapory nie możemy zapewnić użytkownikom dostępu do portalu Facebook, jednocześnie blokując możliwość użytkowania przez nich czatu, a z App-ID jest to możliwe.

W tym miejscu należy wspomnieć również o porcie TCP/UDP 53, który jest używany do zapytań DNS. Przy użyciu tradycyjnego firewalla, każda aplikacja wykorzystująca powyższy port, będzie mogła się komunikować, czego przykładem mogą być m.in. aplikacje P2P, takie jak BitTorrent.

Firewalle Palo Alto Networks wykorzystują kilka mechanizmów, aby rozpoznać aplikację, bez względu na wykorzystywane przez nie porty. Funkcjonalności App-ID oparte są na poniższych mechanizmach:

- Klasyfikacja ruchu na podstawie adresu IP i portu.

- Porównanie dopuszczonego ruchu z sygnaturami aplikacji (aktualizowane tygodniowo).

- Określenie, czy aplikacje komunikują się na standardowych, czy niestandardowych portach.

- Następnie stosowanie dekoderów znanych protokołów, w celu wykrycia aplikacji, które mogą być tunelowane, np. Yahoo! czy Instant Messenger wykorzystujący HTTP.

- W przypadku, gdy powyższe metody nie wykryły aplikacji, stosowana jest heurystyka lub analiza behawioralna.

Każdy NGFW rozpoznaje aplikacje. Dlaczego Palo Alto Networks robi to lepiej?

To prawda, wszyscy producenci oferują kontrolę aplikacji poprzez rozpoznawanie ruchu w warstwie 7. To, co wyróżnia Palo Alto Networks, to ogromna liczba rozpoznawanych aplikacji oraz możliwość blokowania i dopuszczania ruchu na podstawie aplikacji, jak i na podstawie adresów URL.

Konkurencja, co prawda, dokonuje identyfikacji aplikacji, ale ruch dopuszcza w sposób tradycyjny na podstawie portów/adresów IP, a dopiero następnie dokonuje kontroli aplikacji. Z tego powodu możliwości budowy polityk bezpieczeństwa konkurencyjnych rozwiązań są ograniczone w stosunku do zapór Palo Alto Networks.

W praktyce, dzięki stosowaniu App-ID od Palo Alto Networks, możemy znacząco zredukować możliwości ataku. Wyobraźmy sobie typowy scenariusz – użytkownik dostaje wiadomość e-mail z linkiem, pobiera złośliwe oprogramowanie i następnie uruchamia plik wykonywalny. O ile antywirus lub sandbox nic nie wykryły, stacja robocza zostaje zainfekowana.

Dzięki App-ID możliwe jest zablokowanie danej komunikacji i jednoczesne uniezależnienie bezpieczeństwa systemu od antywirusa czy sandboxingu. Polityka bezpieczeństwa przedstawiona w powyższym scenariuszu będzie blokować ściąganie plików wykonywalnych PE dla aplikacji web-browsing oraz dla URL’i o złej czy nieznanej reputacji.

Słowem podsumowania

Mechanizm App-ID stosowany w NGFW’ach od Palo Alto Networks jest obecnie jednym z najskuteczniejszych systemów klasyfikacji ruchu dostępnym w zaporach, który gwarantuje niezwykle skuteczne, elastyczne i precyzyjne wielopoziomowe kontrolowanie ruchu pochodzącego z aplikacji na podstawie wielu technik oraz zmiennych.

Jeżeli chcesz dowiedzieć się więcej na ten temat, w kolejnych artykułach szerzej opowiemy, dlaczego według nas to jedno z najlepszych tego typu rozwiązań na rynku.