Już w poprzednim artykule wspominaliśmy o rozwiązaniu NGFWy Palo Alto Networks, a konkretnie wyróżniającej go na tle konkurencji, funkcjonalności AppID. W tym artykule opowiemy o kolejnej, równie ważnej, zwłaszcza z perspektywy bezpieczeństwa Twojego przedsiębiorstwa opcji – chroniącej przed tzw. phishingiem – Credential Phishing Prevention.

Jednak zanim o tym – pozwól, że zaczniemy od samej definicji pojęcia phishingu.

Czym jest phishing?

Phishing to metoda oszustwa, w której przestępca podszywa się pod inną osobę lub instytucję w celu wyłudzenia określonych informacji (zazwyczaj danych logowania do systemu bankowego lub szczegółów karty płatniczej, bądź kredytowej). Działania phishingowe mogą przyjmować także zgoła inną formę, polegającą na nakłonieniu “ofiary” do wykonywania określonych działań (dokonania przelewu, podmiany numeru rachunku bankowego, ujawnieniu haseł służących do logowania itp.).

Rodzaje phishingu

W związku z powyższym, tę odmianę działalności przestępczej można śmiało podzielić na dwa rodzaje: “technologiczne” oraz psychologiczne.

- Z tych pierwszych, obecnie bardzo popularne są kampanie phishingowe, które podszywają się pod stronę logowania np. do poczty elektronicznej. Gdy użytkownik wprowadzi dane uwierzytelniające, atakujący uzyskuje dostęp do skrzynki pocztowej. Konsekwencje nieautoryzowanego dostępu do skrzynki pocztowej mogą być bardzo poważne oraz dotkliwe finansowo. Bardzo często spotykane są również serwisy imitujące całe strony bankowe – one stanowią szczególny rodzaj zagrożenia.

Jako Vernity, sami kilkakrotnie spotykaliśmy się z sytuacjami, w których to firmy tygodniami rozliczały się ze swoimi kontrahentami używając do tego podmienionych numerów rachunków bankowych.

Przeprowadzone przez nas śledztwa wykazywały, że atakujący wchodzili w posiadanie danych uwierzytelniających należących do osób odpowiedzialnych za finanse przedsiębiorstwa. Przeprowadzając rekonesans pozwalający na poznanie wewnętrznych procedur oraz kontrahentów, byli oni w stanie podmieniać numery rachunków bankowych na dokumentach wykorzystywanych w danych firmach, co w konsekwencji prowadziło do utraty tysięcy złotych.

- Z drugich – przestępcy wykorzystują swoje umiejętności perswazji, aby wpływać na zachowania osób posiadających odpowiednie informacje oraz uprawnienia. W ten sposób nakłaniają je np. do wykonania przelewu, wysłania pliku zawierającego cenne informacje lub wyjawienia danych dających dostęp do konta bankowego.

Już 4 lipca 2024 r., w czasie webinaru technicznego, będziemy poruszać tematykę podniesienia poziomu ochrony Twojej infrastruktury IT z pomocą firewalli Palo Alto Networks. Zachęcamy do rejestracji na spotkanie poprzez link:

https://vernity.clickmeeting.com/pan/register.

Jakie mogą być skutki phishingu?

Dla złodzieja – pozytywne, dla firmy lub osoby, która dała się na niego złapać – opłakane. Pomijając kwestie natury czysto technicznej (żmudne i pracochłonne odzyskiwanie skradzionych haseł, korespondencji czy dokumentacji), phishing niesie za sobą ogromne zagrożenie w postaci utraty środków finansowych, reputacji, jak i narażenia na rozprawy sądowe.

Złodziej, który wszedł w posiadanie ważnych danych korporacyjnych (wyników badań, raportów sprzedaży czy produkcji, danych pracowników bądź klientów) może poważnie zaszkodzić firmie, która je utraciła. W jaki sposób?

- Sprzedając takie dane konkurencji, która w nielegalny sposób może wykorzystać je do zwiększenia swojej przewagi na rynku.

- Udostępnić w sieci, tym samym narażając firmę na poważne konsekwencje prawne oraz roszczenia pokrzywdzonych wynikające z wycieku ich wrażliwych danych.

- Wykorzystać do szantażu, aby w ten sposób nakłonić przedsiębiorstwo do wypłacenia odpowiedniej wysokości środków pieniężnych – w zamian za “nieujawnianie informacji”.

Credential Phishing Prevention, czyli jak walczyć i przeciwdziałać zjawisku phishingu?

Bez dwóch zdań, phishing stanowi poważne zagrożenie, na które narażone jest praktycznie każde przedsiębiorstwo. Właśnie dlatego, tak istotna jest odpowiednia ochrona, którą dostarcza wspomniane na początku tego artykułu narzędzie Palo Alto Networks, a konkretnie – wbudowany w nie firewall.

Jak działa firewall Palo Alto Networks?

Zapobieganie wyłudzaniu danych uwierzytelniających z użyciem firewalli Palo Alto Networks polega na skanowaniu nazwy użytkownika i hasła wprowadzanych na stronach internetowych oraz porównywaniu tych danych z wcześniej zdefiniowanymi poświadczeniami firmowymi.

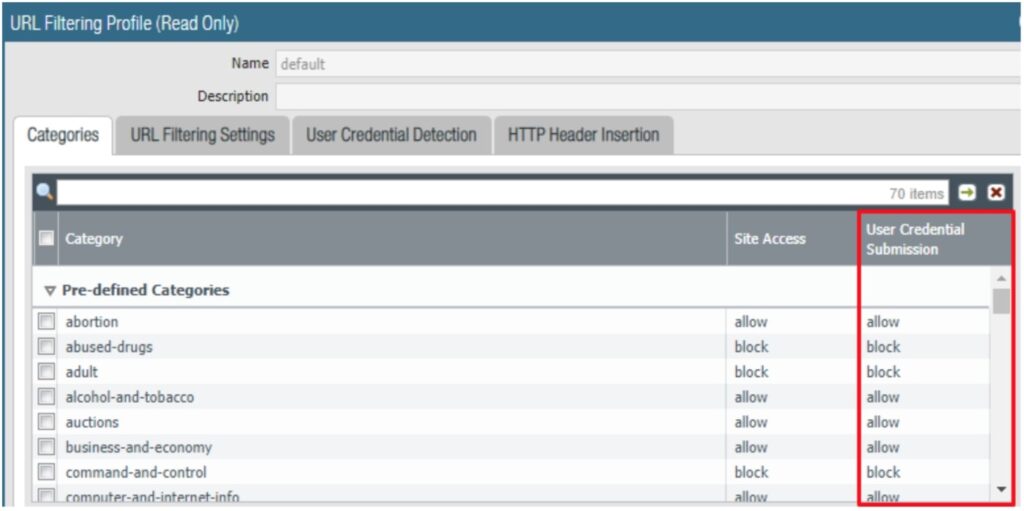

W skrócie: możemy swobodnie wybrać witryny, na które chcemy zezwalać, powiadamiać lub blokować przesyłanie poświadczeń firmowych na podstawie kategorii adresu URL witryny.

URL Filtering Profile

Alternatywnie, możemy również wyświetlić komunikat, który będzie ostrzegał użytkowników przed przesyłaniem danych uwierzytelniających. Daje to możliwość edukowania użytkowników przed ponownym użyciem poświadczeń firmowych, nawet w legalnych witrynach nie wyłudzających informacji.

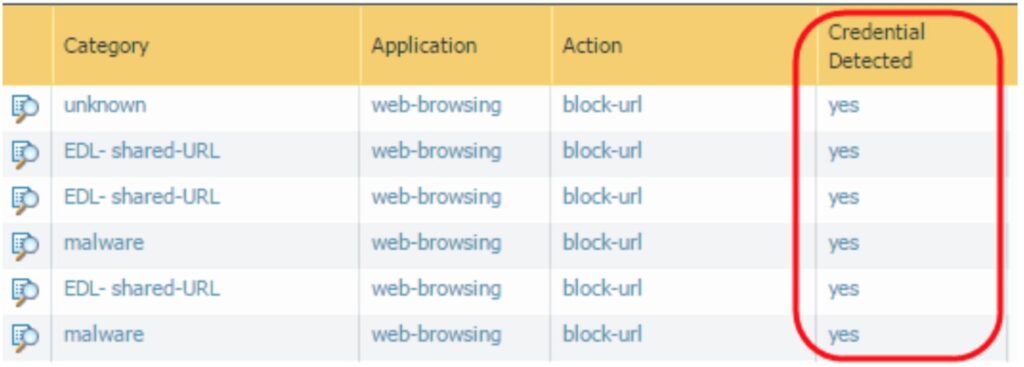

Credential

Poświadczenia firmowe możemy wykrywać trzema metodami:

- Group mapping – gdy podawana jest prawidłowa nazwa użytkownika.

- IP user mapping – gdy podawana jest prawidłowa nazwa użytkownika oraz gdy użytkownik posiada aktywne mapowanie użytkownik <-> adres IP

- Domain credential filter – gdy podawana jest prawidłowa nazwa użytkownika i hasło oraz gdy użytkownik posiada aktywne mapowanie użytkownik <-> adres IP

Credential Phishing Prevention – podsumowanie

Dzięki Credential Phishing Prevention jesteśmy w stanie zredukować możliwość przejęcia poświadczeń korporacyjnych, nawet w sytuacjach, kiedy witryna phishingowa nie jest blokowana przez URL filtering. Wszystko za sprawą możliwości określenia, gdzie oraz w jaki sposób użytkownicy mogą używać poświadczeń korporacyjnych.

Chcesz zwiększyć poziom bezpieczeństwa w Twojej firmie? Skontaktuj się z nami, aby dowiedzieć się więcej o ochronie przed phishingiem, a także zamówić profesjonalne wsparcie we wdrożeniu rozwiązania Credential Phishing Prevention!