Fortinet ZTNA – jak wdrożyć efektywną kontrolę dostępu?

Strategia Zero Trust Network Access (ZTNA) to jedna z najefektywniejszych metod zapewniania bezpieczeństwa w sieci. Zakłada ona, że każdy użytkownik albo urządzenie może być źródłem zagrożenia. Zmiana sposobu pracy, jaka się dokonała w ostatnim czasie, wręcz wymusza jej wdrożenie.

Chociaż podejście ZTNA znane jest od dawna, to jeszcze kilka lat temu nie było zbyt popularne i ograniczało się praktycznie tylko do zabezpieczania aplikacji hostowanych w chmurze (których wykorzystanie nie było jeszcze wtedy tak powszechne). Wielkie zmiany przyniósł wybuch pandemii, kiedy organizacje w trybie przyspieszonym musiały zrewidować swoje podejście do bezpieczeństwa sieciowego. Niemal z dnia na dzień musiały zapewnić swoim zdalnym pracownikom bezpieczny dostęp do zasobów i aplikacji niezbędnych do wykonywania pracy. Wiele firm postawiło wtedy na połączenia VPN, tworzone do obsługi pracujących z domu użytkowników. Jednak nagłe powiększenie (a w zasadzie rozmycie) obwodu firmowych sieci stworzyło dla cyberprzestępców doskonałą okazję do wykorzystania słabości i ograniczeń często niespójnej i mało elastycznej ochrony zdalnych połączeń w postaci VPN. Pojawiła się więc potrzeba stosowania kompleksowego i konsekwentnego podejścia do bezpieczeństwa sieci, jakim jest ZTNA. Takiego, które uwzględnia zagrożenia zarówno zewnętrzne, jak i wewnętrzne.

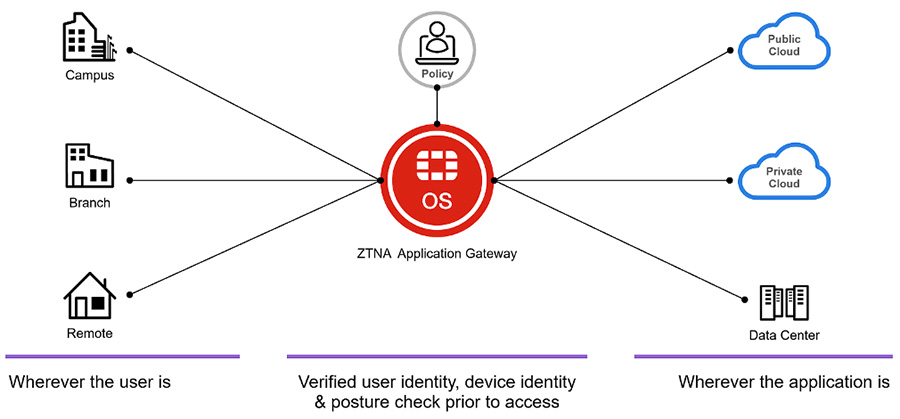

W ramach ZTNA dostęp do sieci jest oparty o ciągłą analizę i ocenę użytkownika, sprzętu oraz kontekstu – według zasady „never trust, always verify”. Nie ma już mowy o jednorazowym przydzielaniu dostępu bez późniejszej ponownej weryfikacji. Dzięki temu możliwe jest zablokowanie zdalnego dostępu, jeśli tylko któryś z kluczowych parametrów definiujących korzystającego uległ zmianie. Dostęp do aplikacji czy zasobów może być kontrolowany w precyzyjny sposób i bardziej granularnie. Nie ma znaczenia, skąd łączy się klient końcowy – zarówno pracownik zdalny, jak i użytkownik sieci lokalnej są uznawani za niezaufanych. O tym, czy mogą otrzymać dostępy do poszczególnych zasobów, decyduje szczegółowa i ciągła weryfikacja.

Jak zbudować infrastrukturę ZTNA?

Fortinet, ceniony w branży dostawca rozwiązań bezpieczeństwa, stworzył paletę produktów obsługujących ZTNA. Jego system operacyjny FortiOS od wersji 7.0.0 wprowadza domyślnie obsługę mechanizmów „braku zaufania”, co – jak w przypadku SD-WAN – nie wymaga dodatkowych licencji. Do wdrożenia ZTNA wystarczą jedynie: zapora sieciowa FortiGate (która pełni rolę gatewaya i odpowiada m.in. za polityki dostępowe Zero Trust) oraz agent FortiClient, instalowany na urządzeniu końcowym. Samo rozwiązanie jest stale rozwijane, więc od niedawna jako gateway mogą działać też rozwiązania FortiWEB czy FortiSASE.

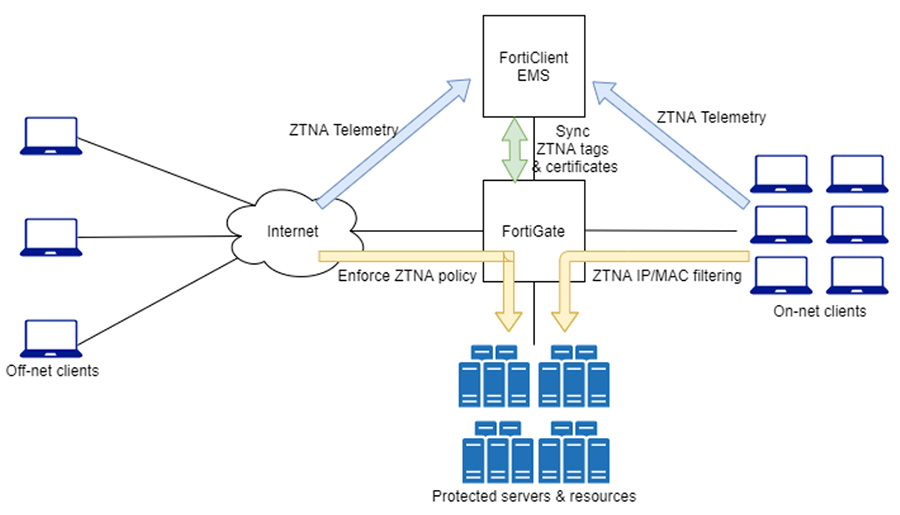

Działanie swojego ZTNA Fortinet oparł na telemetrii. Po zgłoszeniu się użytkownika końcowego z zainstalowanym agentem FortiClient, dane przesyłane są do centralnego systemu FortiClient Central Management. Trafiają tam m.in.: wersja systemu operacyjnego weryfikowanego urządzenia, adres IP oraz MAC, a także szczegóły sprzętowe. W oparciu o te dane generowane są tagi, które służą do późniejszej weryfikacji tożsamości oraz są wykorzystywane do tworzenia polityk dostępowych ZTNA na gatewayu. Agent FortiClient weryfikuje poziom zabezpieczeń na urządzeniu klienckim (chociażby aktualność systemu operacyjnego), a każde urządzenie jest dodatkowo sprawdzane w oparciu o cyfrowy certyfikat (FortiClient Central Management pełni funkcję centrum autoryzacji CA, które ten certyfikat podpisuje). Dane o certyfikacie oraz tagi są stale synchronizowane między zaporą sieciową a serwerem FortiClient. W oparciu o wymienione informacje podejmowana jest decyzja o przyznaniu dostępu. Ale tylko w danym momencie, bo ze względu na ciągłą weryfikację w każdej chwili może ona zostać cofnięta.

Na urządzeniach z rodziny Fortinet, ZTNA może zostać skonfigurowane w jednym z dwóch trybów:

- Full ZTNA – umożliwia bezpieczny dostęp do zasobów przy użyciu proxy dostępowego (uruchomionego na zaporze FortiGate). Takie rozwiązanie z powodzeniem zastępuje klasyczne połączenie VPN, wykorzystując tunelowanie TLS.

- IP/MAC filtering – używa tagów Zero Trust do dostarczenia dodatkowego składnika uwierzytelniającego dla ZTNA.

Rozwinięcie podejścia Zero Trust oferuje również alternatywny sposób zapewniania zdalnego dostępu. W odróżnieniu od tradycyjnego połączenia VPN, które działa w warstwie sieciowej, ZTNA skupia się na warstwie transportowej, udostępniając bardziej efektywne mechanizmy bezpieczeństwa. Dostęp zdalny staje się transparentny, a co za tym idzie – wygodniejszy w użyciu. Nie trzeba już pamiętać, które zasoby są ukryte za VPN, bo ZTNA automatycznie tworzy bezpieczne połączenia do aplikacji, dokładnie weryfikując użytkownika oraz jego urządzenie. Nie trzeba się też przejmować ograniczeniami co do liczby możliwych połączeń VPN (czy to licencyjnymi, czy wydajnościowymi). Co ważne, zmniejsza się płaszczyzna możliwego ataku – systemy schowane są wewnątrz sieci i dostępne jedynie poprzez proxy. W podejściu ZTNA nie ma znaczenia, z jakiej sieci korzysta użytkownik. Liczy się tylko to, czy w danym momencie jest godny zaufania i można mu przyznać dostęp do zasobów.

Strategia Fortinet zakłada, że podejście Zero Trust powinno być stosowane wszędzie. Dlatego dostawca oferuje szeroką gamę rozwiązań obejmujących zasięgiem ZTNA użytkowników, aplikacje, zasoby sieciowe i urządzenia w całej hybrydowej (bo złożonej z infrastruktury prywatnej i publicznej) sieci. Zapewniając uniwersalne podejście do ZTNA tworzy spójną ochronę, która działa zarówno lokalnie, jak i w chmurze, a także w formie usługi SASE (Secure Access Service Edge).