Globalne trendy spowodowały, że firmy musiały rozszerzyć swoje operacje poza wewnętrzne sieci, umożliwiając pracownikom zdalnym i mobilnym korzystanie z dowolnego urządzenia w celu uzyskania dostępu do aplikacji i danych biznesowych a to wymaga szczególnej ochrony.

Gdy użytkownicy i aplikacje znajdują się poza granicami firmowej sieci, tradycyjne technologie ochrony punktów końcowych i pozbawione dodatkowych mechanizmów łącza VPN nie wystarczą do powstrzymywania coraz bardziej zaawansowanych ataków. Zespoły ds. bezpieczeństwa muszą zmierzyć się z dużym wyzwaniem zapewnienia wglądu w ruch sieciowy i skutecznej ochrony pracowników mobilnych.

Wyobraźmy sobie scenariusz, w którym firma posiada oddziały rozproszone po całej Europie. Mnóstwo pracowników pracuje mobilnie (co jest standardem w obecnych czasach), a w dodatku często przemieszcza się pomiędzy krajami. Polityka bezpieczeństwa powinna wymagać, by urządzenia mobilne miały zapewnione stałe połączenie VPN, ale takie, które nie tylko da im dostęp do danych firmowych, ale również wymusi egzekwowanie reguły bezpieczeństwa.

W kilku poprzednich artykułach opisywaliśmy ewolucję, rozwój i możliwości platformy NGFW (Next Generetion Firewall) stworzonej przez firmę Palo Alto, niekwestionowanego lidera w raportach Gartnera w sektorze bezpieczeństwa informatycznego. Okazuje się, że w oparciu o tę platformę producent stworzył coś, co wydaje się być idealnym rozwiązaniem dla opisywanego przypadku.

GlobalProtect – rozszerzenie mechanizmów ochrony.

GlobalProtect rozszerza mechanizmy ochrony platformy NGFW, zabezpieczając pracowników mobilnych, niezależnie od ich lokalizacji. Wykorzystując możliwości zapory nowej generacji, GlobalProtect oferuje większą kontrolę i widoczność całego ruchu, użytkowników, urządzeń oraz aplikacji. W oparciu o nie można rozszerzyć spójne polityki bezpieczeństwa na wszystkich użytkowników, eliminując jednocześnie „martwe punkty” w dostarczanym pracownikom zdalnym dostępie.

Architektura rozwiązania GlobalProtect składa się z dwóch elementów:

-

Portalu, który służy do zarządzania infrastrukturą GlobalProtect. Każdy system końcowy korzystający z GlobalProtect pobiera z portalu konfigurację, zawierającą m.in. listę bram i certyfikaty klienckie. Portal zarządza również dystrybucją aplikacji GlobalProtect na urządzeniach Windows i macOS.

-

Bramy, na której są terminowane bezpieczne połączenia z GlobalProtect. W rozproszonym środowisku, obejmującym (jak w opisywanym przypadku) wiele krajów, bramy są wdrażane możliwie jak najbliżej skupisk użytkowników końcowych. W regionach, w których występuje szczególnie duża koncentracja użytkowników i urządzeń, takich bram może być więcej.

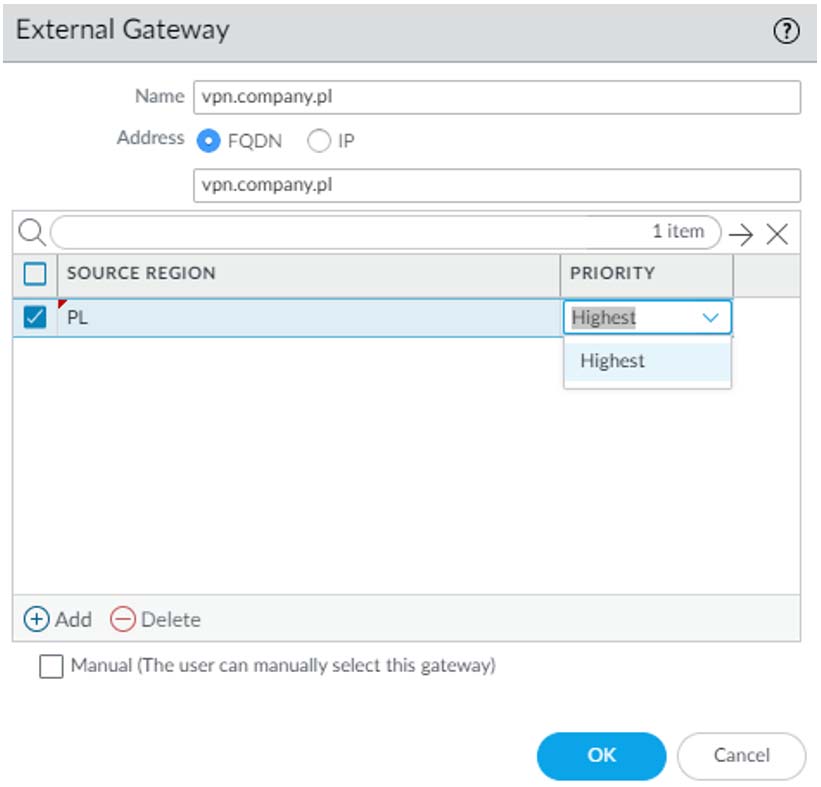

W ramach wdrożenia konfigurujemy jeden portal (np. w centrali firmy), który dostarcza w infrastrukturze GlobalProtect listę bram (czyli firewalli), na których systemy końcowe mogą terminować swoje połączenia VPN. Decyzja, gdzie połączenie będzie terminowane pozostaje po stronie systemu końcowego i wynika z wcześniej skonfigurowanych parametrów. Przykładowo, jeśli klient znajduje się w Polsce, to łączy się do tutejszego firewalla. W sytuacji, gdy w danym kraju wdrożono więcej niż jeden firewall, aplikacja GlobalProtect może wybrać tę bramę, która zapewni połączenie lepszej jakości. Oczywiście, scenariuszy realizacji GlobalProtect może być więcej, co wynika z elastyczności konfigurowania rozwiązania.

Platforma bezpieczeństwa nowej generacji musi oferować nie tylko zaawansowane możliwości powstrzymywania ataku, który w danym momencie wykrywa, ale także stosować proaktywne środki w celu zmniejszenia ryzyka przyszłych incydentów bezpieczeństwa i utraty danych z zaatakowanego urządzenia. Dzięki mechanizmowi GlobalProtect Device Quarantine można identyfikować urządzenia, których bezpieczeństwo zostało naruszone, zarządzać nimi oraz wdrażać polityki kontroli dostępu w celu poddania ich kwarantannie.

GlobalProtect ułatwia blokowanie skompromitowanych urządzeń w sieci, rozpoznając je przy użyciu identyfikatora hosta i numeru seryjnego (opcjonalnie), a nie źródłowego adresu IP. Możemy ręcznie dodać identyfikator hosta urządzenia do listy kwarantanny i skonfigurować GlobalProtect tak, aby uniemożliwić użytkownikowi łączenie się z bramą GlobalProtect z tego urządzenia. Możemy także skorzystać z automatycznej kwarantanny urządzeń uruchamianej na podstawie polityk bezpieczeństwa czy ustawień logów.

Warto również wspomnieć o bardzo przydatnej (z praktycznego punktu widzenia) funkcji GlobalProtect Pre-logon. Chyba w każdej firmie zdarza się, że pracownikowi zdalnemu wygaśnie hasło Active Directory. Zazwyczaj niezbędna jest wtedy pomoc ze strony helpdesku. Dzięki Pre-Logon unikniemy takich sytuacji. Cała sztuczka polega na tym, że możemy na podstawie certyfikatów zestawić podstawowe (ograniczone) połączenie VPN jeszcze przed zalogowaniem użytkownika do komputera. Dzięki temu, gdy użytkownik jest poza firmą, ma on możliwość zmiany hasła domenowego, tak jakby znajdował się na miejscu, w biurze. Kiedy już użytkownik zostanie prawidłowo zalogowany, jego uprawnienia zostaną podniesione do takich, jakie mu przyznano. Co więcej, Pre-logon pozwoli nam również na wykonywanie skryptów Active Directory nawet na tych urządzeniach końcowych, które w firmie w ogóle się nie pojawiają.